-

网站最新版安全狗绕过测试

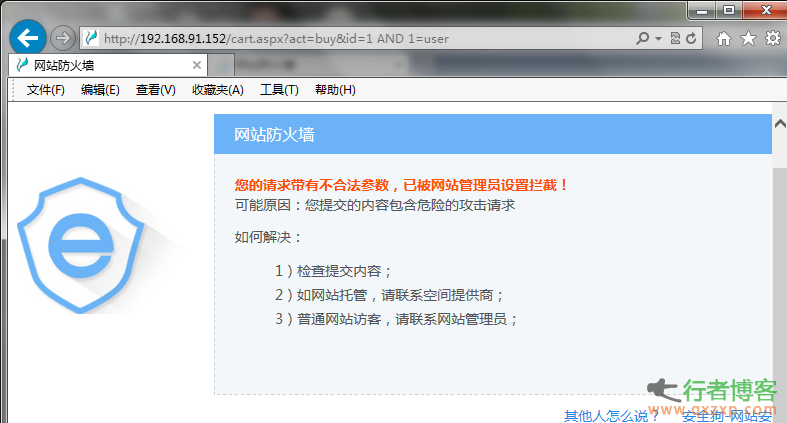

测试时间:2014.10.21 测试版本:IIS版V3.3.09476(2014-09-24)、Apache V3.1.08512(2014-05-29),均为今天能下到的最新版。 用于绕过的核心字符:%0A,某些特殊场合需要和注释符配合使用。 测试详细步骤: 1、本机安装了存在注入的V5shop(构架为IIS6+ASPX+MSSQL2005,以测试IIS版本的安全狗),常规注入测试: http://192.168.91.152/cart.aspx?act=buy&id=1 AND 1...阅读全文阅读全文

-

各种突破安全狗技术总结

过安全狗主要过哪几方面请看下面: 1.过注入 2.过大马被阻拦访问 3.过菜刀连接一句话被拦截 4.过1.asp;.jpg这样的文件 其他我没遇到了。 现在一点一点讲: 1.过注入 方法一:a.asp?aaa=%00&id=sql语句 方法二: a.asp?id=sql语句 里面把安全过滤的加个%l 比如: un%aion sel%aect 1,2,3,4 fr%aom admin 2.过大马被阻拦访问 方法一:上传一个大马 然后访问http://xxx.c...阅读全文

-

新版安全狗 添加账户存在绕过问题

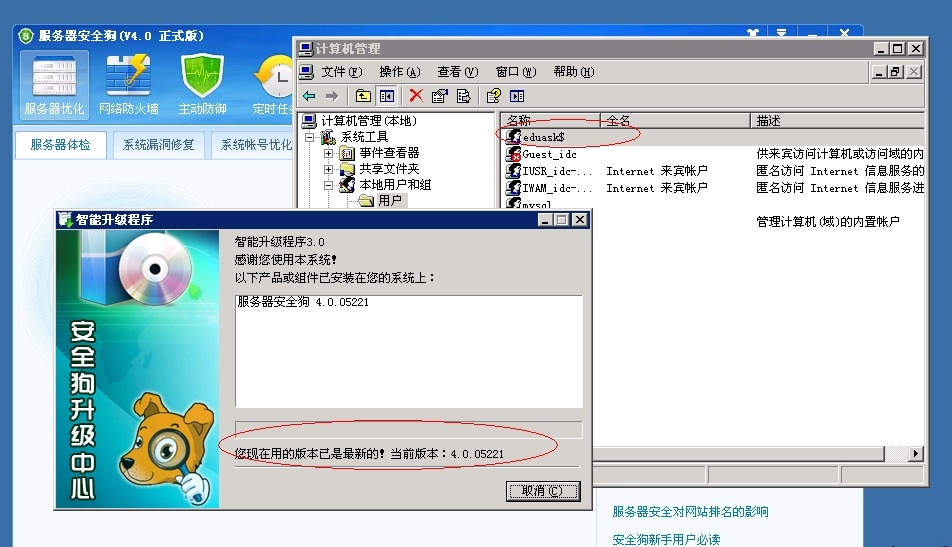

新版安全狗 4.0.05221 添加账户存在绕过问题 经测试发现, 1.安全狗只是针对c:\windows\system32\下的net.exe做了限制,net1.exe可以正常使用,使用方法为:c:\\windows\\system32\\net1.exe user 账户 密码 /ADD, 注意下,这里是双斜杠。。。单斜杠是无法使用的。。 2.安全狗貌似采用的是黑名单的方式,只是限制了net.exe,再其他目录下,将net.exe改名为任意名字,可继...阅读全文