织梦CMS出现漏洞 或导致网站被脱裤,挂马!

站长之家(Chinaz.com)6月3日消息。 近日,网络安全社区t00ls论坛上名为“冰封”的漏洞研究者发现并公布的DedeCMS漏洞。称“黑客”可通过这一漏洞控制入侵网站,最终导致网站被“脱裤”、“挂马”、“非法seo”等危害。

此漏洞与SCANV网站安全中心研究员于5月2日独立发现并报告给DedeCMS官方的”DedeCMS重安装”漏洞为同一漏洞。而SCANV网站安全中心表示多次与官方联系,但至今未果,而SCANV网站安全中心今日称其已针对这一漏洞推出了临时解决方案。

SCANV网站安全中心研究人员,曾于5月2日独立发现并报告给dedecms官方一个“dedecms重新安装”的安全漏洞,但官方一直未推出任何安全补丁,到本文发布为止该漏洞仍为0day安全漏洞,另外还发现此漏洞与国内著名网络安全社区t00ls论坛名为“冰封”的漏洞研究者发现并公布的dedecms漏洞为同一个漏洞。该漏洞影响到使用apache作为网站服务器的dedecms的网站系统,“黑客”可通过该漏洞控制入侵网站,最终导致网站被“脱裤”、“挂马”、“非法seo”等危害。

针对这一漏洞SCANV网站安全中心推出了临时解决方案(详见下)。目前知道创宇SCANV网站安全中心支持该漏洞扫瞄。

关于dedecms(织梦CMS)

DedeCMS基于PHP+MySQL的技术开发,支持多种服务器平台,从2004年开始发布第一个版本开始,至今已经发布了五个大版本。DedeCMS以简单、健壮、灵活、开源几大特点占领了国内CMS的大部份市场,目前已经有超过35万个站点正在使用DedeCMS或基于DedeCMS核心开发,产品安装量达到95万。是目前国内最常见的建站程序之一,也是“黑客”密切关注的对象!

官方网站:www.dedecms.com

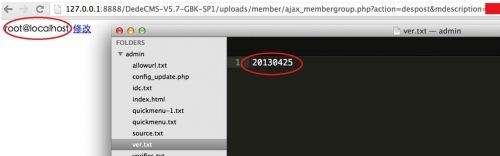

漏洞演示 (如下图)

解决方案

删除install/install.php.bak 或者 改名为install/install.bak

于2013年4月24日知道创宇加速乐预警的存在于dedecms文件/member/ajax_membergroup.php里的SQL注入漏洞(详见:http://jiasule.com/news/51774c6180650c75d000002e/),到本文发布日期为止,确认该漏洞并没有得到修补,SCANV网站安全中心表示对官方无视用户安全的态度深表遗憾,并且再次建议广大的dedecms用户启用他们推出的临时补丁,注意网站安全。(如下图)

名词解释:

0day漏洞:是指已经被发现(有可能未被公开)而官方还未发布相关补丁的漏洞。

关于SCANV 网站安全中心及知道创宇

“SCANV 网站安全中心“(http://www.scanv.com),由知道创宇安全研究团队驱动,专注网站安全一体化解决方案,为站长提供网站漏洞诊断、漏洞预警、被黑预警,并提供多维度的安全解决方案、专家一对一漏洞修复、一键云端防御等。

“知道创宇” (http://www.knownsec.com)全称为北京知道创宇信息技术有限公司。是国内最早提出网站安全云监测及云防御的高新企业,始终致力于为客户提供基于云技术支撑 的下一代 Web 安全解决方案。

原创文章转载请注明:转载自 七行者博客

本文固定链接: https://www.qxzxp.com/2823.html