黑客APT突袭医药行业 漏洞组合攻击恐被效仿

近日,黑客发动APT攻击(针对特定目标的高级持续性威胁)突袭医药行业,著名跨国生物制药集团“凯莱英医药集团”的中英文官网被挂马。据最先截获此APT攻击的360互联网安全中心透露,黑客使用了包括“劳动节水坑、暴雷”等六个不同的漏洞对凯莱英员工以及网站访问者进行攻击。有专家担忧,这种多漏洞组合攻击的形式恐被其他攻击者效仿。

此次APT攻击所使用的六个漏洞中,有三个为IE浏览器漏洞,其中包括大名鼎鼎的“暴雷漏洞”和“劳动节水坑漏洞”,其余涉及Office、Adobe PDF Reader和Java运行环境(JRE),这些漏洞大部分都很“年轻”,如微软在5月中旬才刚刚发布“劳动节水坑”漏洞补丁。

值得注意的是,此次APT攻击方式十分智能,程序会根据访问者使用的浏览器版本、JRE/JDK版本、Office版本和PDF Reader版本跳转到不同的漏洞攻击页面,只要访问者有任意一个漏洞未修复,就可能被入侵植入后门程序,可以说是“一拖六”的组合攻击模式。

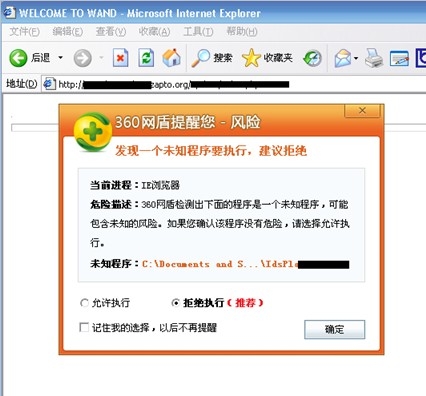

图:360安全卫士拦截凯莱英官网挂马攻击

同时,黑客所使用的漏洞攻击样本以及后门木马也改头换面,全部经过变形免杀。多引擎在线扫描网站VirusTotal的数据也验证了这种变形免杀的作用。40余款各国反病毒引擎中,无一能够全部检测出此次凯莱英官网的漏洞攻击样本和木马后门,其中PDF漏洞和JRE漏洞,以及最终的后门程序样本,则没有杀毒软件可以检出。

目前,攻击者实施如此高水准的APT攻击的动机尚不明确,但不排除窃取凯莱英公司及其相关医药企业机密的可能。目前360安全卫士以及360杀毒已经能够预防拦截并查杀该木马。而这种“漏洞组合攻击+变形免杀”的形式会不会被大量应用在其他攻击中,各安全厂商又该如何有效防御,还需要进一步研究和探讨。

原创文章转载请注明:转载自 七行者博客

本文固定链接: https://www.qxzxp.com/401.html