入侵时如何正确的隐藏自己的行踪

本文仅用于渗透测试学习使用,禁止任何非法用途。文中提及的“入侵”指代“(授权)渗透测试”。

大家好!我发现很多新人在讨论 “匿名”,所以我想我该写一篇清晰讲解它的教程,无论你是否能够隐藏自己。

我们也会讨论“隐藏自己”的方法及工具,但先集中注意力去理解下面的教程吧:

有时一个人可以与其他东西建立一个长期的“关系”(就像你的“声誉”一样),而不需要透露个人信息。照这样来说,建立一个唯一的标识符(绰号)对这个人是很有用的。关于“标识符”的例子:笔名,昵称,银行卡(信用卡)号,学生证上的号码,以及IP地址。一个标识符允许同一个人与不同的东西联系在一起,从而维持一个长期的关系。严格来说,使用“标识符”的人使用的是

“绰号”,而不是“匿名”,但有时“匿名”这个词是指两方的人 /*都互相匿名*/(一般情况下,合法身份的人“伪装”的情况) – 维基百科

所以在这里,我的标识符是Ex094。 /* 作者在hackcommunity论坛的用户名 */

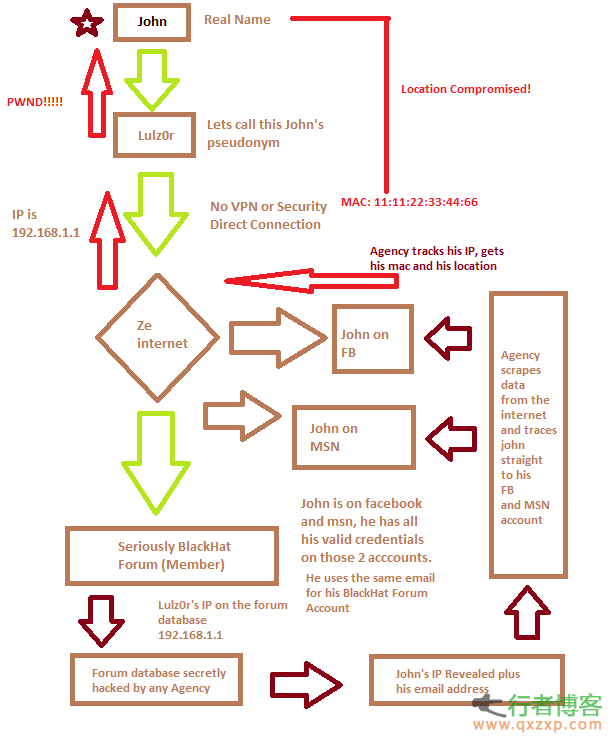

“匿名”指的是用一个未知或未被承认的身份标识符来让你的真实身份不同于你的唯一标识符,意思是说,我们的真实信息是被隐藏的。当我们说互联网的“匿名”,我们的意思是说 没有人知道我们的地点或者个人信息。如果一个人想保持“匿名”,那他就必须不能留下任何有关于他的真实信息的踪迹。 /*想起了社工*/ 为了让你们理解这一点我画了副简单的流程图:

解释:

让我解释一下,John这让想加入一个顶尖的黑客论坛,于是他把自己的用户名(标识符)设定为“Lulz0r”。John还有一个社交网络帐号以及一个Email地址,他是用同一个Email地址来注册Facebook和那个黑客论坛的。John不知道关于“匿名”的任何事情,他不用任何代理就上了那黑客论坛。John也不知道那个黑客论坛是被一个未知的机构所监控及记录的。那个机构掌握了那个论坛的数据库,他们发现John的帐号叫做Lulz0r。

那个机构从他的个人资料得到了以下信息:

名字: Lulz0r

IP: 192.168.1.1

Email: john@hotmail.com

当那个机构得到了John的ip,他们看到John没有用任何代理,所以他们很容易的就通过John的ip定位到他。首先他们从网上找到了他的Email以及其他信息,他们找到了他的Facebook以及MSN帐号。

John的Facebook帐号有他的全部的真实个人信息,所以那个机构知道了John的真实身份。他们可以用John的ip或MAC来定位他的地址。(在他们有John的真实名字的条件下)

这个很差的“隐藏自己”例子(我们甚至不应该用“匿名”这个词语来形容这个在一开始就“挂掉”的人)。John用了标识符,但他没有隐藏自己,从这个例子你就知道“匿名”是什么意思了。

错误:

让我现在来指出John所犯下的让他暴露的错误吧。

代理或Shell隧道:

你可以从图片中清楚的看到John从互联网直接连接到了论坛,假如他当时用了代理,那个机构就不会那么容易就找到他了。

注意看,John有个有他全部个人信息的Facebook帐号,那个机构追踪了他在论坛用来注册的Email,他的Facebook的Email和论坛的Email相同。提个建议,如果你是一位黑客,当你在注册Facebook或任何其他帐号时,注意使用虚假信息。

MAC地址欺骗:

是的这是真的,别人可以用MAC地址来定位你,事实上MAC地址可以被用来追踪及定位你丢失的电脑,很酷不是吗?但对黑客来说一点也不酷,这对他们来说是个活跃及潜在的危险。你可以很简单的做到在windows及linux里欺骗你的MAC地址。

这里有个在Linux下的教程:

http://www.perturb.org/display/549_Spoofing_a_MAC_address_on_Linux.html

Windows下的教程:

http://www.hackcommunity.com/Thread-Mac-Address-Spoofing-Tutorial

为什么改MAC地址?还晕不?再读一下下面这篇文章吧:

http://www.ciscozine.com/2011/01/12/how-to-trace-mac-address/

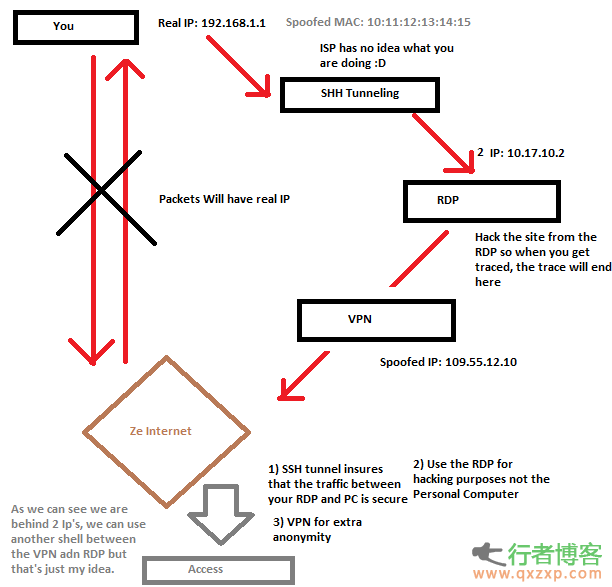

如何“匿名”入侵:

现在让我们忘记上述的例子,你现在应该有一个关于“匿名”的基本概念了。现在的问题是如何在入侵时保持“匿名”。回答很简单,我认为用一个远程桌面来入侵是最好的方法了,除非那台电脑很差。让我来讲一下:

/*此处省略他论坛做的RDP广告。。。*/

不留痕迹:

http://www.dban.org/ 用这个来销毁你的硬盘,这样你就不会留下任何痕迹了,这个反取证工具内置在Backtrack 5 R3,可能也在Kail Linux中(我没检查)。

原创文章转载请注明:转载自 七行者博客

本文固定链接: https://www.qxzxp.com/5221.html